서비스 지속성을 위한 침입감내 기술

초록

사이버 공격은 점차 고도화되고 있으며 그로 인한 피해 또한 빠른 속도로 증가하고 있다. 이러한 피해를 막기 위해 다양한 보안 조치들이 취해지고 있으나 여전히 공격자들은 사이버 보안 장비를 무력화하거나 우회하여 우리의 정보자산에 대해 위협을 가하고 있다. 이는 알려진 공격에 대해서는 효과적인 방어가 가능하지만 알려지지 않은 공격에 대해서는 적절한 대응이 어렵기 때문이다. 특히, 중요한 서비스를 제공하는 서버의 경우 짧은 기간의 서비스 중지에도 막대한 금전적 손실이 발생하거나 중요 업무를 마비시킬 수 있어 알려지지 않은 공격에 대한 대비가 반드시 필요하다. 본 논문은 알려지지 않은 사이버 공격에 대해 서비스 지속성을 유지할 수 있는 정상상태모델 기반의 침입감내 기술을 제안한다. 시스템 정상상태 모델을 구축 한 후, 운영 중인 서버상태와 정상상태를 비교하여 위협발생 여부를 추론하고, 서버의 정상상태가 훼손된 경우 서버 상태를 정상상태로 복구하여 서비스 제공이 원활히 이루어지게 한다. 이 기술은 Xen환경에서 리눅스 서버를 대상으로 구현하여 시험평가를 통해 유효성을 확인하였다.

Abstract

Cyber attacks are getting sophisticated and the damage caused by them is increasing rapidly. For our cyber defense, various security measures have been taken, but cyber attackers still threaten our information assets by disabling or bypassing our security solutions. This is mainly because it is not easy to defend unknown attacks. In particular, a server needs to prepare for unknown attacks because service failure of a server can cause massive financial loss or paralyze important tasks even though the service failure is a short period of time. In this paper, we propose a normal state model based intrusion tolerance technology that can maintain service availability against unknown attacks. After constructing the normal state model of the system, we compare the current state of the running server and infer whether the server is under cyber attack or not. If the server's current state is not accordance with the normal state, the damaged parts are restored automatically and the server returns to a normal state so that the service can be normally provided. This technology was implemented for Linux servers in Xen hypervisor environment and confirmed the validity through test and evaluation.

Keywords:

distributed graph database, recommender systems, collaborative filtering, cloud computingⅠ. 서 론

최근 다양한 형태의 악성코드에 대한 탐지 및 공격 방지를 위하여 방화벽, 네트워크 IPS 및 호스트 IDS를 비롯한 여러 안티-바이러스 솔루션들이 개발되고 있으나, 기존 악성코드에 대한 변종 및 zero-day 악성코드 공격에 의해 피해를 입는 사례가 늘고 있다. 대부분의 안티-바이러스 솔루션들은 기존 탐지된 악성코드에 대한 signature를 기반으로 악성코드를 탐지하므로 변종 및 zero-day 악성코드가 유입될 경우 해당 악성코드에 대한 signature DB가 업데이트 될 때까지 탐지할 수 없다. 이러한 치명적인 단점을 보완하고자 행위 기반 안티-바이러스 솔루션들이 개발되고 있지만 이 또한 기존 악성코드의 행위 목록을 기반으로 신규 악성코드의 행위를 분석하므로 zero-day 악성코드에 대한 완벽한 탐지 및 방지가 어렵다.

군 전장관리체계와 같은 주요 국가시설 관련 서비스 및 주요 금융관련 서비스는 가용성의 감소를 고려하더라도 알려지지 않은 악성코드 공격에 대하여 서비스를 유지할 수 있는 기술이 필요한데 이러한 기술을 침입감내 기술이라 한다[1]-[3]. 사이버 공격이 발생한 경우에도 서버가 서비스를 지속적으로 제공하기 위해서는 서비스를 제공하고 있는 시스템의 이상상태를 판단하고, 이상상태가 발생한 경우 이를 정상상태로 복구할 수 있어야 한다. 이에, 본 논문에서는 알려지지 않은 악성코드 공격에도 불구하고 서비스의 지속성을 보장하기 위한 시스템 정상상태 기반의 침입감내 기술을 제안한다. 본 논문에서 제안하는 침입감내 기술은 서비스가 실행되는 시스템 및 해당 서비스에 대한 정상상태 모델링을 통해 다양한 항목에 대한 정상상태를 정의하고, 시스템 및 서비스가 정상상태를 벗어난 경우 이상상태 발생 여부를 탐지하고 정상상태로 복구하기 위한 제어를 수행한다.

본 논문의 기여도를 나열하면 다음과 같다. 첫째, 시스템 및 서비스의 정상상태를 기술할 수 있는 모델링 기술을 정의하고 구현하였다. 둘째, 정상상태 모델을 기반으로 알려지지 않은 사이버 공격에 의해 시스템 및 서비스가 정상상태를 벗어난 경우 시스템을 복구하여 서비스의 지속성을 보장하는 침입감내 기술을 정의하고 시스템으로 구현하였다. 셋째, 모의 운용환경 테스트베드에서 시험평가를 통해 침입감내 시스템을 통한 서비스 지속성 개선을 확인하였다.

본 논문의 구성은 다음과 같다. 2장은 관련연구로 침입감내 시스템(Intrusion Tolerant Systems)의 개념 및 필요성에 대하여 서술하고, 침입감내 기술의 연구 동향을 살펴본다. 3장에서는 본 논문에서 제안하는 서비스 지속성을 위한 침입감내 기술에 대해 자세하게 기술한다. 4장에서는 침입감내 시스템을 통해 보호되는 서비스의 서비스 지속성에 대한 실험결과를 기술한다. 마지막으로 5장에서는 결론에 대해 기술하고 본 연구가 갖는 한계점 및 향후 연구에 대하여 기술한다.

Ⅱ. 관련 연구

2.1 침입감내 시스템의 개념 및 필요성

침해사고를 예방하는 효과적인 대응방법을 마련하기 위하여 침입차단 기술, 침입탐지 기술 등 여러 가지 정보보호 기술들이 개발되고 있다. 이와 같은 기술들은 알려진 취약점에 대한 높은 탐지율을 결과로 보이지만, 알려지지 않은 취약점이나 공격에 대하여는 탐지 및 대응이 어렵다. 이에 알려지지 않은 취약점이나 공격에 의한 침해사고를 방지하기 위한 기술이 필요하다. 정상상태 모델 기반 침입감내 기술은 알려지지 않은 공격 기법을 이용하여 시스템에 대한 불법적인 침입이나 공격 발생 시, 주요 시스템 및 서비스를 보호할 수 있는 효과적인 정보보호기술이다. 따라서 이러한 정상상태 모델 기반 침입 탐지 및 침입감내 기술에 대한 연구가 많이 진행되어 왔으나 실질적으로 효과성과 실용성이 입증되어 사용 중인 솔루션은 없는 실정이다. 미국에서는 DARPA(Defense Advanced Research Project Agent)의 OASIS(Organically Assured and Survivable Information Systems) 프로그램을 통하여 다수의 침입감내 시스템 관련 프로젝트들이 수행되었으며, 대표적인 것은 HACQIT(Hierarchical Adaptive Control of Quality of service for Intrusion Tolerance), SITAR (Scalable Intrusion-Tolerance Architecture), ITUA 등의 연구가 있다[4]. 이 외에 유럽에서는 MAFTIA (Malicious and Accidental-Fault Tolerance and Information Assurance)라고 하는 침입감내 기술 연구를 진행하였다[5]. MAFTIA는 영국의 University of Newcastle upon Tyne을 중심으로 6개 국가에서 공동으로 연구한 프로젝트이다.

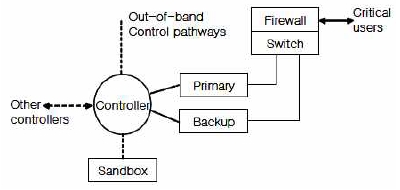

2.2 HACQIT

HACQIT 프로젝트는 사용자 성능 25% 이상의 저하를 방지하면서 네 시간 동안 침입감내 제공을 목표로 하고 있다[6]. 소프트웨어 오류에 관한 감내 기능을 수행하며, 사용자로부터 생성되거나 사용된 주요 데이터의 기밀성과 무결성을 그림 1의 구조와 같이 제공한다. 이를 위하여 복제 서버를 두고 두 서버의 결과 일치 여부로 침입을 파악 및 대응한다. 시스템 내에는 두 대의 서버, 즉 Primary와 Backup이 존재하는데 이는 게이트웨이를 통해서 사용자와 연결된다. 모니터하고 제어하는 Controller는 결함 진단 소프트웨어를 포함하고 있으며 별도 네트워크로 구성되어 일반 사용자가 접근할 수 없도록 한다.

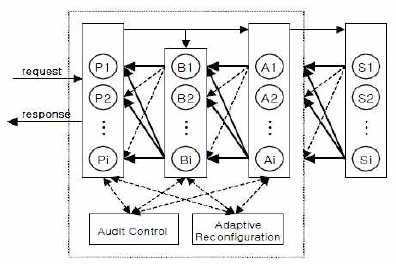

2.3 SITAR

SITAR는 분산 서비스 중에서도 COTS 서버를 위한 침입감내 시스템 구축을 위한 아키텍처 및 프레임워크를 제시한다[7]. SITAR에서 제안하는 침입감내 시스템은 공격의 주체나 방법에 무관하게 시스템이 지속적으로 살아남을 수 있도록 프락시 서버를 두어 서비스에 대한 Public access point 역할을 하도록 하고, Acceptance monitor, ARM(Adaptive Reconfiguration Module)을 통해 응답에 대한 유효성, 기밀성 및 가용성을 그림 2의 구조와 같이 제공한다. Ballot monitor를 통하여 처리된 서비스의 결과 값을 최종적으로 결정하여 높은 신뢰성을 보장한다.

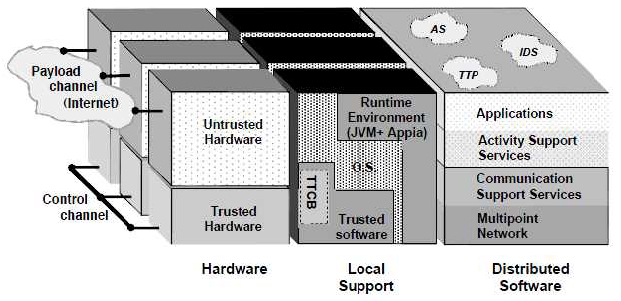

2.4 MAFTIA

MAFTIA는 Information Society Fifth Framework Programme의 지원으로 진행된 프로젝트로, 악성 프로그램과 결함에 의한 결함허용과 정보보증을 목적으로 한다[8]. 대규모 분산 시스템에서 우발적인 결함(Accident Faults)과 악의적인 공격(Malicious Attacks)을 감내하기 위하여 침입탐지, 암호화, 그룹 통신 프로토콜, 단편화, 접근제어 등 다양한 기술 적용을 통해 침입감내 기능을 수행한다. 이를 위해 시스템의 개념적 모델, 미들웨어, 침입탐지, 신뢰성 있는 3자 시스템, 분산 인증, 검증과 평가를 담당하는 여섯 개의 워크스페이스들로 그림 3과 같이 구성되어 있다. 다양한 기법을 사용함에 따라 구현 비용은 높다는 단점이 있다.

Ⅲ. 시스템 침입감내 기술

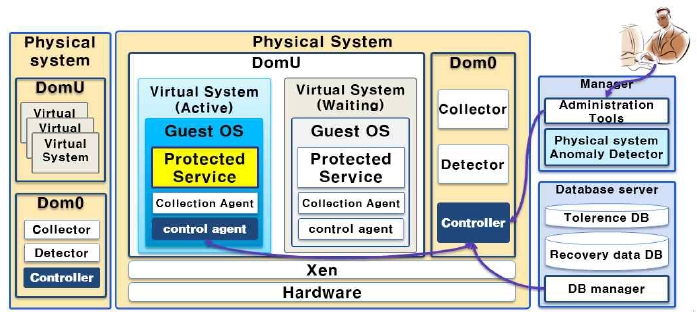

본 논문에서 제시하는 정상상태기반 시스템 침입감내 기술은 크게 침입을 탐지하는 부분과 탐지 후에 제어하는 부분으로 나누어진다. 우선, 탐지하는 부분에서는 시스템이 정상적으로 작동할 수 있는지의 여부를 파악하기 위해 정상상태 모델링 기법을 이용한다. 이를 통해 사이버 공격의 종류가 무엇인지 기존에 알려져 있지 않더라도, 시스템이 정상적인 상태가 아니라면 이를 탐지하여 그에 알맞은 대응을 하도록 설계하였다. 예를 들어, 정상상태 모델에 포함되지 않은 프로세스 간 부모-자식 관계가 발견되거나 프로세스와 로딩된 라이브러리 간 관계가 비정상인 경우에는 공격의 원인이 무엇인지에 상관없이 위협상태임을 탐지하여 감내 정책에 맞게 자원제어 및 복구 처리를 실시 한 후, 정상적인 서비스를 제공할 수 있도록 한다.

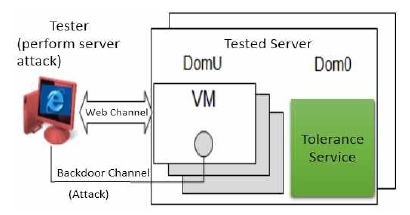

본 침입감내 기술의 설계에서는 효과적인 시스템 제어를 위해 가상머신 기술을 활용하였으며, 비정상으로 탐지된 항목의 유형에 따라 실행파일 복구, 라이브러리 복구, 파일복구 등을 용이하게 할 수 있다. 하이퍼바이저 기반의 가상머신을 활용하는 또 다른 장점은 서비스를 제공하는 서버 모니터링을 안전하게 할 수 있다는 것이다. 사이버 공격자는 일반적으로 자신의 공격행위를 모니터링하는 보안솔루션을 탐지 후 공격하여 무력화시키는 작업을 수행하는데, 가상머신 구조를 사용하여 모니터링 모듈을 가상머신 외부에 두면 가상머신 내부에서 실행되는 공격자의 코드로부터 자유로울 수 있다. 본 논문에서는 OSS 하이퍼바이저인 Xen을 사용하였다[9]. 침입감내 시스템 구조는 그림 4와 같다

3.1 시스템 정상상태 모델링

시스템이 사이버공격을 받았을 때, 이상이 발생했는지의 여부를 판별해내기 위해 해당 시스템에 대한 정상적인 운영상태(정상상태)를 모델로 구축하고 운영 중인 시스템의 상태를 이와 수시로 비교하여 시스템의 이상여부를 탐지한다[10].

이를 통해 해당 공격이 알려지지 않은 것이라 하더라도 시스템이 정상상태에서 어긋나게 되면 비정상상태인 부분을 정상으로 복구하여 바로 대응할 수 있다. 본 연구에서 사용한 시스템 정상상태 모델링 포맷은 기본적으로 <카테고리-유효항목>으로 구성된 화이트리스트이다. 시스템을 구성하는 각 요소를 카테고리 별로 구분하고 해당 카테고리의 목록에는 시스템이 정상상태일 때 존재하는 항목을 식별하여 등록한다.

표 1은 시스템 정상상태 모델의 구조와 예를 간략히 나타낸다. 시스템의 정상상태를 정의하기 위한 카테고리는 프로세스, 파일, 네트워크 등으로 구성된다. 그 중 한 예로 프로세스에 대한 유효항목 화이트리스트로는 실행 가능한 프로세스 목록, 프로세스의 부모-자식 관계, 실행 프로세스가 사용하는 파일 및 라이브러리 등이 될 수 있다.

이와 같은 화이트리스트 기반 정상상태에 근거하여 현재 운영 상태에 대한 이상상태 여부를 결정하며, 이상상태가 탐지되었을 경우는 탐지에 따른 제어를 수행한다. 예를 들어 시스템 운영 중, 실행 가능 프로세스 화이트리스트에 존재하지 않는 프로세스가 발견되면 이는 정상상태가 아님을 의미하므로 프로세스를 강제로 종료하고 보고한다. 또한 프로세스 별로 라이브러리 로딩 목록을 조사하여 비정상 라이브러리를 로딩한 경우, 프로세스의 부모-자식 간 관계가 정상목록에 있지 않은 경우 모두 비정상상태로 위협탐지 대상이 되며, 감내정책에 따라 자동처리 된다.

3.2 보호대상 서비스

침입감내 시스템이 보호하고자 하는 대상 서비스를 지칭하며 내부적으로는 서버의 프로세스 데몬(Daemon) 단위이다. 여러 서비스들을 동시에 보호하는 것이 가능하다.

3.3 가상시스템

가상시스템은 물리시스템 내부에 존재하는 guest OS를 통칭하며 보호하고자 하는 서비스의 단위가 되기도 한다. 예를 들어, LAMP(Linux, Apache, MySQL, PHP)기반의 웹서비스를 제공한다고 하면 이들이 설치되어 작동하는 OS를 가상이미지화 한 것이다. 물리시스템의 자원이 허용하는 범위 내에서 하나의 물리시스템 안에 여러 가상 이미지를 복제해놓고 필요시 운영 중인 가상시스템을 대체하는 방법으로 운영한다. 이 때, 복제된 가상시스템들은 그 내용이 외부의 악성코드 등에 노출된 적이 없는 깨끗한 상태의 이미지로 마스터이미지라고 부른다. 복제된 가상머신 이미지들은 메모리, 혹은 디스크 상에 대기하며 운영 중인 가상머신에서 더 이상 서비스를 제공하지 못하는 상황이 발생 시 활성화되어 서비스 제공을 원활히 하도록 한다.

3.4 물리시스템

물리시스템은 H/W 시스템을 의미한다. 일반적인 고장감내 시스템[11]에서는 운영 중인 한 시스템의 고장에 대비하여 두 개의 HW를 활용하는 반면, 침입감내 시스템에서는 상대의 악의적인 공격이 연속으로 들어오는 상황까지 감안하여 n(≥1)개의 물리시스템을 구성할 수 있도록 설계하였다.

3.5 감내 서비스

감내 서비스를 구성하는 핵심 요소는 수집기, 탐지기, 제어기이다. 수집기는 운영 중인 서버의 현 상태-실행 프로세스, 프로세스 관계, 프로세스가 로딩 중인 라이브러리, 네트워크 포트 목록 등을 수집한다. 이렇게 수집된 상태정보는 탐지기에 전달되어 시스템의 정상상태와 현 상태를 비교하여 위협 여부를 탐지한다. 제어기는 시스템의 정상상태와 현 상태가 다른 경우 해당 부분을 정상상태로 복구하기 위해 프로세스 종료/재시작, 파일 삭제/복구, 네트워크 종료, 메모리 복구 등의 조치를 취한 후 운영 시스템의 원본 이미지에서 필요한 데이터를 가져와 복구 작업을 수행한다. 이 과정에서 정상적인 복구가 이루어지지 않을 경우 현재 운영 중인 가상머신 이미지를 종료하고 대기 중인 가상머신 이미지를 실행하여 서비스를 재개 한다.

Ⅳ. 실험 및 평가

현재까지 제안된 침입감내 기술은 SITAR[7]와 같이 엄격한 탐지 기반이거나, HACQIT[6]와 같이 탐지에 대한 제어를 수행하지만 그 제어의 범위가 프로세스 중지, 파일 삭제와 같이 지극히 제한적이다. 한편 본 논문에서 제시하는 침입감내 기술은 적용 시스템에 대한 프로세스, 파일, 네트워크 등에 대한 상세한 정상상태 모델링을 수행하고 해당 모델을 벗어날 경우 이상상태 탐지 및 관련 제어를 수행함에 따라 기존의 침입감내 기술에 비하여 적용 범위와 유용성이 확연히 뛰어난 기술이다. 또한 기존 침입감내 기술의 경우 이미 대중화 되어 있는 탐지 기법을 통해 악성행위를 탐지하므로 알려지지 않은 공격 발생 시 무력화 되지만 본 논문에서 제시하는 침입감내 기술은 정상상태 모델 기반 이상행위 탐지를 통해 알려지지 않은 공격 탐지를 목표로 한다. 이와 같은 이유로 본 논문에서 제시하는 침입감내 기술은 알려지지 않은 공격 탐지 및 그에 대한 제어에 대하여 첫 번째 제안이며, 기존 침입감내 기술과는 탐지 및 제어에 대한 성능 비교분석이 불가하다. 따라서 본 논문에서는 제안하는 기술의 평가를 위해 서비스 지속성에 대한 정량적 평가를 수행하였다.

침입감내 기술의 목적은 사이버 공격을 받는 경우에도 서비스 가용성을 유지하는 것이다. 따라서 다양한 사이버 공격을 받는 환경에서 침입감내기술이 목적한 대로 작동하는지 확인함과 더불어 서비스 지속성을 정량적으로 평가해야 한다. 이를 위해 서버에 관리자 권한의 백도어(Backdoor)를 설치하여 테스터에게 제공한 후, 테스터로 하여금 서비스가 중지될만한 공격들을 수행하도록 하고 이러한 상황에서 서비스의 생존성을 정량적으로 측정했다[12].

본 실험에서는 보호대상 서비스로 apache 웹서버를 지정했고 서비스 성능 평가를 위해서 보편적으로 사용되고 있는 오픈소스 웹 테스트 도구인 jMeter를 활용하였다. 테스트베드 구조, 서버 사양 및 jMeter 환경설정은 각각 그림 5, 표 2 및 표 3과 같다.

4.1 서비스 응답률

서비스 응답률은 시스템 침입감내 기술이 적용되었을 때 공격을 지속적으로 받더라도 사용자들에게 서비스를 얼마나 수월하게 제공하는지를 측정하기 위한 지표로 서비스 접속을 시도한 수를 서비스 접속에 성공한 수로 나눈 값이다.

정상적으로 서비스를 제공하고 있는 경우와 비교하기 위해 평상시와 공격 시 두 가지 경우로 나누었다. 공격 시에는 apache 웹서버가 실행 중지되도록 하는 강한 공격을 30~90초 사이의 무작위한 시간 간격을 두고 실험이 진행되는 동안 계속 수행하였다. 이렇게 측정된 값은 표 4와 같다. 실험 결과 지속적인 공격에도 복구 작업을 통하여 서비스를 계속 제공함을 알 수 있었다.

Ⅴ. 결론 및 향후 과제

사이버 공격은 단순히 불편함을 초래하는 수준을 넘어 우리 사회에 큰 혼란을 일으키거나 국가의 안보까지도 위태롭게 할 수 있다. 발전소와 같은 주요 국가시설 관련 서비스, 군 전장관리체계 서비스 및 주요 금융관련 서비스가 사이버 공격으로 인해 서비스가 중단되면 매우 치명적인 결과를 초래하므로 사이버 공격을 받아 피해를 입는 경우에도 서비스를 유지하는 침입감내기술이 반드시 필요하다.

본 논문은 알려지지 않은 사이버 공격에도 서버의 서비스 지속성을 유지하게 하는 정상상태모델 기반 침입감내기술을 제안했다. 시스템이 사이버 공격을 받으면 시스템 상태에 변화를 가져오기 때문에, 시스템의 정상상태를 기준으로 시스템의 현 상태를 분석하여 사이버 위협 발생 여부를 탐지한다. 본 연구에서는 <카테고리-유효항목> 패턴으로 정상상태 모델링을 수행하였으며, 구축된 모델과 운영 중인 시스템의 상태를 주기적으로 비교하여 시스템의 이상여부 탐지를 수행하였다. 탐지 이후에는 사전 설정된 위협별 대응정책에 따라 자동으로 대응하여 정상적인 서비스가 이루어지도록 하였다. 제안하는 침입감내 시스템은 효과적인 시스템 제어를 위해 가상머신 기술을 활용하였으며, Xen 하이퍼바이저 환경에서 구현 및 실험을 진행하였다.

본 기술의 유효성을 확인하기 위하여 실시한 실험에서는 관리자 권한의 백도어를 테스트 담당자에게 열어 줌으로써 모의 사이버 공격자에게 부여할 수 있는 가장 높은 단계의 권한을 부여하여 강력한 공격을 수행할 수 있도록 하였다. 사이버 공격을 받는 상황에서 서비스 회복성을 정량적으로 측정하기 위해 jMeter를 이용하였고 실험결과 서비스가 정상 범위 안에서 가용성을 유지하고 있음을 확인하였다. 본 논문에서 제안한 침입감내기술은 SCADA 시스템, 군 전장관리체계, 금융서비스 등과 같이 서비스 지속성이 중요한 분야에 적용 시 보안성을 높일 수 있을 것으로 기대한다.

References

- Y. Deswarte, Laurent Blain, and Jean-Charles Fabre, "Intrusion Tolerance in Distributed Systems", In IEEE Symp. on Research in Security and Privacy, p110-121, May), (1991.

- B. Dutertre, V. Crettaz, and V. Stavaridou, "Intrusion-tolerant Enclaves", Proceedings of the IEEE International Symposium on Security and Privacy, Feb.), (2002.

- H., Yoon-Cheol, L., Sang-ho, S., Jeong-Young, and K., Jin-Il, "A Fault classification Model for Advanced Security of Intrusion Tolerance System", Journal of Korean Institute of Information Technology, 5(4), p111-119, Dec.), (2007.

- P. Verissimo, N. F. Neves, and M. P. Correia, "Intrusion-tolerant architectures: Concepts and design", In Architecting Dependable Systems, LNCS, 2677, p3-36, Apr.), (2003.

- A. Adelsbach, D. Alessandri, C. Cachin, S. Creese, Y. Deswarte, K. Kursawe, J. C. Laprie, D. Powell, B. Randell, J. Riordan, P. Ryan, W. Simmonds, R. Stroud, P. Verissimo, M. Waidner, and A. Wespi, "Conceptual Model and Architecture of MAFTIA", Technical Report 03011, LAAS-CNRS, Jan.), (2003.

- J. Reynolds, J. Just, E. Lawson, L. Clough, and R. Maglich, "The Design and Implementation of an Intrusion Tolerant System", In Proceedings of the International Conference on Dependable Systems and Networks (DSN), p285-292, Jun.), (2002.

- F. Wang, and C. Killian, "Design and Implementation of SITAR Architecture: A Status Report", Proceedings of the ICDSN 2002 supplementary, pC-3-1, Jun.), (2002.

- P. Verissimo, Christof Fetzer, and Antonio Casimiro, "The Timely Computing Base: Timely Actions in the Presence of Uncertain Timeliness", Proceedings of the ICDSN, p533-542, Jan.), (2000.

- P. Barham, B. Dragovic, K. Fraser, S. Hand, T. Harris, A. Ho, R. Neugebauer, I. Pratt, and A. Warfield, "Xen and the art of virtualization", Proceedings of the 19th ACM Symposium on Operating Systems Principles, p164-177, Oct.), (2003.

- Y. Yeojeong, Y. Changon, H. Jinpyo, and Y. Hosang, "System normal modeling techniques for service continuity for unknown malware attack", Proceedings of Korea Institute of Millitary Science and Technology Conference, p1225-1226, Jun.), (2016.

- H. Jinpyo, Y. Yeojeong, Y. Changon, and Y. Hosang, "Research on the Evaluation Method of Intrusion Tolerant System", Proceedings of Korea Institute of Millitary Science and Technology Conference, p1236-1237, Jun.), (2016.

- D. K. Pradhan, "Fault-Tolerant Computer System Design", Prentice Hall Publisher, Englewood Cliffs, New Jersey, USA, Feb.), (1996.

2009년 2월 : 서강대학교 수학과(이학사, 공학사)

2011년 2월 : 한국과학기술원 전산학과(공학석사)

2011년 1월 ~ 현재 : 국방과학연구소 선임연구원

관심분야 : 사이버 보안, 암호

2009년 2월 : 한국과학기술원 전산학과(공학사)

2011년 2월 : 한국과학기술원 전산학과(공학석사)

2017년 2월 : 한국과학기술원 전산학과(공학박사)

2017년 2월 ~ 현재 : 국방과학연구소 선임연구원

관심분야 : 정보보호, 침입감내